Після завантаження та встановлення останньої версії Trend Micro HijackThis відкрийте файл. Якщо комп'ютер не може відкрити програму, спробуйте перейменувати файл на інше (наприклад, sniper.exe) і запустити його знову. Після відкриття ви побачите екран, подібний до наведеного нижче прикладу.

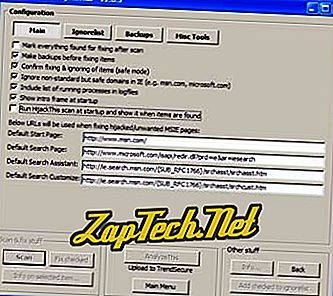

Натисніть останню кнопку "Жодне з перерахованих вище, просто запустіть програму" і виберіть кнопку "Config ..". Переконайтеся, що позначені прапорці для наступного.

- Зробіть резервні копії перед фіксацією елементів

- Підтвердьте виправлення та ігнорування елементів

- Ігнорувати нестандартні, але безпечні домени в IE

- Включіть список запущених процесів у лог-файли

Після перевірки або перевірки натисніть кнопку Головне меню .

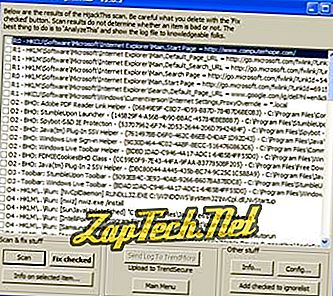

Далі виберіть першу кнопку Виконайте сканування системи та збережіть файл журналу, щоб почати сканування системи. Після завершення ви побачите екран, подібний до прикладу, зображеного нижче, і нове вікно Блокнота, що відображає новий журнал HijackThis.

Якщо ви створюєте цей журнал для аналізу в Інтернеті, скопіюйте весь журнал у буфер обміну, натиснувши Ctrl + A, щоб вибрати весь текст. Після виділення натисніть Редагувати та Копіювати. Після того, як це зроблено, його можна вставити на сторінку форуму або інструмент HijackThis, наприклад, інструмент обробки комп'ютерів надії.

Файл журналу HijackThis також зберігається на вашому комп'ютері в стандартному каталозі "C: програмні файли Trend Micro HijackThis" і може бути приєднаний до повідомлення на форумі або надісланий іншому користувачеві в електронному листі для аналізу.

Розуміння результатів

На перший погляд, результати можуть здатися переконливими, але журнал містить всю інформацію та потенційні місця, де шкідливі програми можуть атакувати ваш комп'ютер. Нижче наводиться короткий опис кожного з цих розділів для загального розуміння того, чим вони є.

Увага: HijackThis є розширеною утилітою і може вносити зміни до реєстру та інших системних файлів, що може викликати додаткові проблеми з комп'ютером. Переконайтеся, що ви дотримувалися наведених вище вказівок, створюєте резервні копії змін, і що ви знайомі з тим, що виправлено, перш ніж виправити будь-які позначені елементи.

Розділи R0 - R3

Значення реєстру Windows, створені та змінені, які стосуються вашого браузера Microsoft Internet Explorer. Часто шкідливі програми атакують ці значення реєстру, щоб змінити домашню сторінку за замовчуванням, сторінку пошуку тощо. Нижче наведено приклад значення R0.

R0 - HKCU Програмне забезпечення Microsoft Internet Explorer Головна, Початкова сторінка = //www.computerhope.com/

F0 - розділи F3

Огляд всього, що відображається, завантажується з файлів system.ini або win.ini.

N1 - розділи N4

Подібно до розділів R0-R3, ці розділи є частиною файлу prefs.js, який стосується браузерів Netscape і Mozilla Firefox. Розділи N1-N4 можуть бути атаковані, щоб змінити домашню сторінку за умовчанням, сторінку пошуку тощо.

Розділ O1

Цей розділ буде містити будь-які перенаправлення файлів вузла, які були зроблені у файлі хостів Windows. Перенаправлення - це інший тип атаки, який перенаправляє доменне ім'я на іншу IP-адресу. Наприклад, атака може використовувати це для перенаправлення вашої банківської URL-адреси на інший сайт для крадіжки інформації про вхід. Нижче наведено приклад лінії O1.

O1 - Хости: :: 1 localhost

Розділ O2

Цей розділ містить будь-який інтерактивний веб-сайт (Object Browser Helper Object) з CLSID (укладений у {}), встановлений на комп'ютері. Нижче наведено приклад лінії O2.

O2 - BHO: Помічник посилання Adobe Reader Link - {06849E9F-C8D7-4D59-B87D-784B7D6BE0B3} - C: Файли програм Загальні файли Adobe Acrobat ActiveX \ t Розділ O3

Цей розділ запалить будь-які панелі інструментів Microsoft Internet Explorer, встановлені на комп'ютері. Хоча існує безліч законних панелей браузерів, існує також безліч шкідливих панелей інструментів і панелей інструментів, встановлених іншими програмами, які ви не захочете. Нижче наведено приклад лінії O3.

O3 - Панель інструментів: StumbleUpon Панель інструментів - {5093EB4C-3E93-40AB-9266-B607BA87BDC8} - C: Файли програм: StumbleUpon \ t Розділ O4

Один з найбільш поширених розділів, розділ O4 містить будь-які програми, які автоматично завантажуються в реєстр Windows при кожному запуску комп'ютера. Нижче наведено приклад цієї лінії.

O4 - HKLM Запустити: [NvCplDaemon] RUNDLL32.EXE C: WINDOWS system32 NvCpl.dll, NvStartup

Розділ O5

У цьому розділі відображаються будь-які піктограми панелі керування Windows, які було вимкнено. Деякі зловмисні програми можуть вимкнути панель керування Windows, щоб запобігти виникненню проблем, викликаних програмою.

Розділ O6

Якщо будь-які параметри Microsoft Internet Explorer були вимкнуті політиками, їх слід виправити.

Розділ O7

Цей розділ відображається, якщо доступ до редактора реєстру (regedit) було вимкнено. Якщо присутність повинна бути виправлена.

Розділ O8

У цьому розділі відображаються будь-які додаткові функції, які було додано до меню Microsoft Internet Explorer. Нижче наведено приклад цієї лінії.

O8 - Додатковий пункт контекстного меню: & Windows Live Search - res: // C: Файли програм Windows Панель інструментів Windows Live msntb.dll / search.htm.

Розділ O9

Тут буде показано будь-які додаткові кнопки або пункти меню, додані до Microsoft Internet Explorer. Нижче наведено приклад цієї лінії.

O9 - Додаткова кнопка: StumbleUpon - {75C9223A-409A-4795-A3CA-08DE6B075B4B} - C: Файли програм \ _ 's StumbleUpon StumbleUponIEBar.dll. Розділ O10

У цьому розділі відображаються будь-які викрадачі Windows Winsock. Хоча ці рядки можуть бути виправлені з HijackThis через те, як працює Winsock, ми пропонуємо використовувати LSP-Fix альтернативний інструмент, призначений для виправлення цього розділу, якщо він знайдений. Нижче наведено приклад цієї лінії.

O10 - Невідомий файл у LSP Winsock: c: windows system32 nwprovau.dll

Розділ O11

Відображає будь-яку додаткову групу, яку було додано до розділу "Додаткові параметри Microsoft Internet Explorer".

Розділ O12

У цьому розділі відображаються будь-які додатки Microsoft Internet Explorer, встановлені на комп'ютері.

Розділ O13

Відображає будь-які зміни, внесені до префікса Microsoft Internet Explorer за замовчуванням. Використовується, коли користувач вводить URL-адресу, але не додає "//" спереду.

Розділ O14

У цьому розділі відображаються будь-які зміни у створеному файлі iereset.inf. Цей файл використовується для відновлення налаштувань Microsoft Internet Explorer до стандартних значень.

Розділ O15

Відображає будь-які зміни довіреної зони Microsoft Internet Explorer. Якщо ви не додали або розпізнали цей розділ, ми пропонуємо виправити його через HijackThis. Нижче наведено приклад лінії O15.

O15 - Довірена зона: //www.partypoker.com

Розділ O16

Відображає всі об'єкти ActiveX для Microsoft Internet Explorer. Нижче наведено приклад цієї лінії.

O16 - DPF: {0CCA191D-13A6-4E29-B746-314DEE697D83} (Facebook Photo Uploader 5) - //upload.facebook.com/controls/FacebookPhotoUploader5.cab. Розділ O17

У цьому розділі відображаються будь-які потенційні DNS і домени. Нижче наведено приклад цієї лінії.

O17 - HKLM Система CCS Послуги Cpip {F30B90D7-A542-4DAD-A7EF-4FF23D23587B}: Nameserver = 203.23.236.66 203.23.236.69. Розділ O18

Тут будуть показані будь-які викрадачі протоколів. Якщо ви побачите цей розділ, рекомендується виправити його за допомогою HijackThis.

O18 - Протокол: sacore - {5513F07E-936B-4E52-9B00-067394E91CC5} - c: PROGRA ~ 1 mcafee SITEAD ~ 1 mcieplg.dll. O19 розділ

У цьому розділі відображаються будь-які внесені зміни стилів CSS. Якщо ви не використовуєте спеціальну таблицю стилів, рекомендується використовувати HijackThis, щоб виправити цей розділ.

Розділ O20

У цьому розділі все, що завантажується через APPInit_DLL або Winlogon, відображається в цьому розділі. Нижче наведено приклад кожної з цих рядків.

O20 - AppInit_DLLs: avgrsstx.dll

O20 - Winlogon Notify:! SASWinLogon - C: Програмні файли SUPERAntiSpyware SASWINLO.DLL.

Розділ O21

Все, що завантажується в реєстрі Windows SSODL (ShellServiceObjectDelayLoad), буде показано в цьому розділі.

Розділ O22

У цьому розділі показано будь-які розділи реєстру автозапуску Windows SharedTaskScheduler. Нижче наведено приклад цієї лінії.

O22 - SharedTaskScheduler: Windows DreamScene - {E31004D1-A431-41B8-826F-E902F9D95C81} - C: Windows System32 DreamScene.dll. Розділ O23

У цьому розділі всі служби запуску Windows XP, NT, 2000, 2003 і Vista відображаються в цьому розділі. Нижче наведено приклад цієї лінії.

O23 - Послуга: Сканер електронної пошти AVG8 (avg8emc) - AVG Technologies CZ, sro - C: PROGRA ~ 1 AVG AVG8 avgemc.exe.

Розділ O24

Нарешті, розділ O24 - це будь-які компоненти Microsoft Windows Active Desktop, встановлені на комп'ютері. Якщо ви не використовуєте Active Desktop або розпізнаєте ім'я, ми пропонуємо також виправити їх. Нижче наведено приклад цієї лінії.

O24 - компонент 1 робочого стола: (без імені) - //mbox.personals.yahoo.com/mbox/mboxlist.